El Laberinto Digital: Cifrado Datos Costes Duración Hackeo

Blog

El Laberinto Digital: Cifrado Datos Costes Duración Hackeo

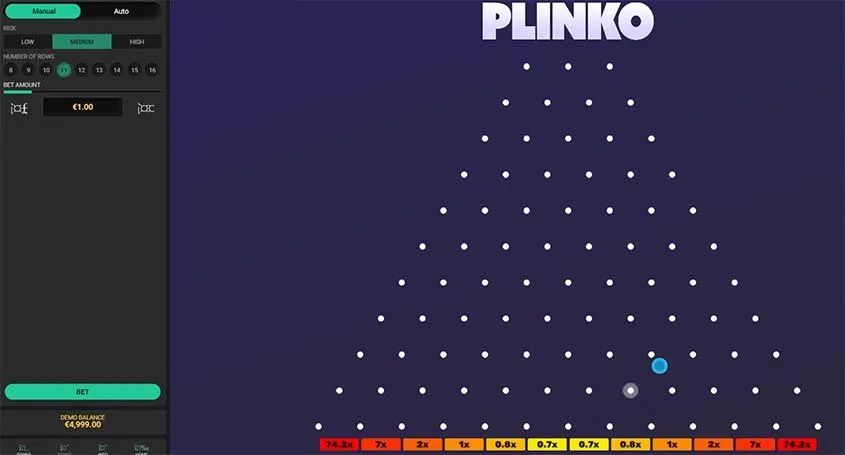

La mecánica de **cifrado datos costes duración hackeo** es un sistema económico y de seguridad metajuego diseñado para equilibrar el espionaje competitivo. Garantiza que la cantidad de tiempo y recursos necesarios para descargar plinko chile que un jugador o facción rival hackee una base de datos o un sistema esté directamente ligada a la cantidad de recursos que la facción defensora invierte continuamente en cifrado, firewalls y seguridad digital. El sistema funciona con un *Valor de Seguridad Cifrada* (VSC) que aumenta a medida que la facción defensora gasta dinero y recursos en tecnología de cifrado o PNJ especializados en ciberseguridad. Cuanto mayor sea el VSC, mayor será el *tiempo real* requerido para que el atacante complete la misión de hackeo. **Cifrado datos costes duración hackeo** transforma el dinero gastado en recursos de defensa en una barrera de tiempo y una señal de alerta. Esta fricción es crucial para prevenir el hackeo instantáneo. Al forzar una duración de hackeo prolongada (que puede ser de minutos u horas en tiempo real), el sistema proporciona a la facción defensora una *ventana de oportunidad* para detectar el ataque, rastrear la fuente y montar una contra-operación. El coste del hackeo para el atacante es alto, ya que requiere un gasto continuo de recursos (energía, kits de software, acceso a la red). **Cifrado datos costes duración hackeo** fomenta el equilibrio. Una facción puede optar por no invertir nada, lo que hace que su base de datos sea fácil de hackear, pero ahorra recursos. O puede gastar fuertemente para hacer que el hackeo sea casi imposible, pero a un costo operativo masivo. La decisión sobre cuánto gastar en seguridad se convierte en una decisión estratégica constante y competitiva. En conclusión, **cifrado datos costes duración hackeo** convierte la ciberseguridad en un recurso dinámico y costoso. Al escalar el tiempo de ataque con la inversión defensiva, el sistema garantiza que la información no sea un activo pasivo, sino un campo de batalla que exige una gestión de recursos continua, equilibrando el espionaje con una defensa robusta y costosa.

La Inversión Competitiva en Seguridad de la Información